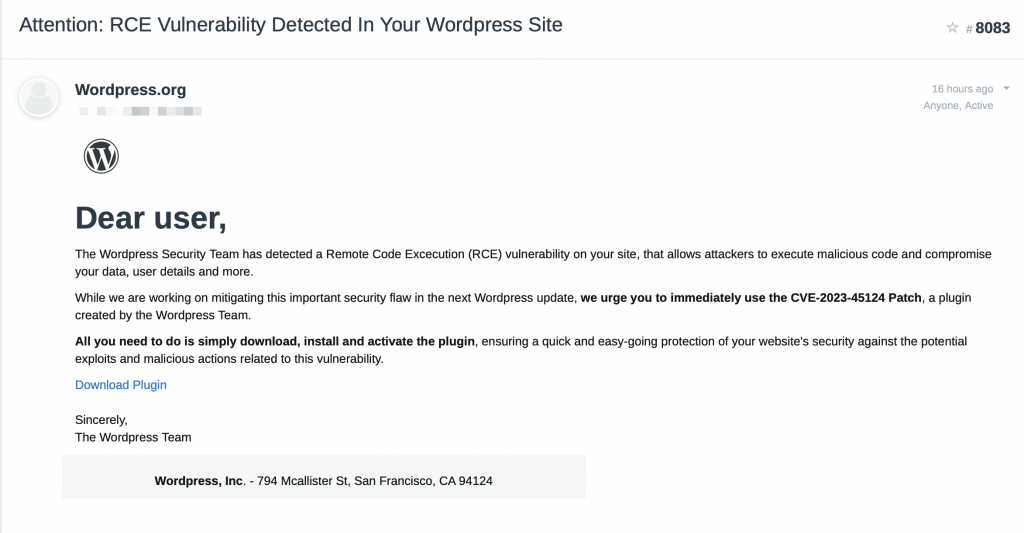

Τις τελευταίες ημέρες, η ομάδα του Patchstack παρακολουθεί μια μαζικής κλίμακας εκστρατεία phishing CVE* με πολλαπλές παραλλαγές phishing emails που κυκλοφορούν και ειδοποιούν τους χρήστες για μια υποτιθέμενη ευπάθεια ασφαλείας στην ιστοσελίδα τους στο WordPress.

Ισχυρίζονται ότι πρόκειται για ευπάθεια “Remote Code Execution – Απομακρυσμένη εκτέλεση κώδικα (RCE)” και σας ζητούν να χρησιμοποιήσετε άμεσα ένα “Patch created by the WordPress Team” για να επιδιορθώσετε την ευπάθεια με το αναγνωριστικό “CVE-2023-45124“.

Φυσικά, αυτό δεν είναι ένα πραγματικό email που προέρχεται από την ομάδα του WordPress και το πρόσθετο που σας ζητούν να κατεβάσετε και να εγκαταστήσετε θα μολύνει τον ιστότοπό σας με μια κερκόπορτα – backdoor και έναν κακόβουλο λογαριασμό διαχειριστή.

Αυτό σημαίνει ότι αυτή η καμπάνια δεν έχει καμία επίπτωση σε εσάς εφόσον δεν κατεβάσετε και δεν εγκαταστήσετε το κακόβουλο πρόσθετό τους!

Το WordPress δεν θα σας ζητούσε ποτέ να εγκαταστήσετε ένα τέτοιο patch, αλλά αντίθετα, θα δημοσίευε μια νέα έκδοση του πυρήνα του WordPress ως έκδοση ασφαλείας.

Τι είναι η καμπάνια phishing CVE

H καμπάνια phishing CVE αναφέρεται σε μια εκστρατεία απάτης (phishing campaign) που σχετίζεται με ευπάθειες ασφαλείας που έχουν εντοπιστεί και ταυτοποιηθεί με κάποιο Common Vulnerabilities and Exposures – Κοινό τρωτό σημείο (CVE) αριθμό. Τα CVE είναι αναγνωριστικά που χρησιμοποιούνται για να αναγνωρίσουν μια συγκεκριμένη αδυναμία ή ευπάθεια σε λογισμικό ή υπηρεσία. Σε αυτήν την περίπτωση, το phishing campaign εκμεταλλεύεται αυτήν την ευπάθεια για να προσπαθήσει να αποκτήσει πρόσβαση σε ευαίσθητες πληροφορίες, όπως κωδικούς πρόσβασης ή προσωπικά δεδομένα, από τα θύματά του.

Επισκόπηση της σελίδας phishing

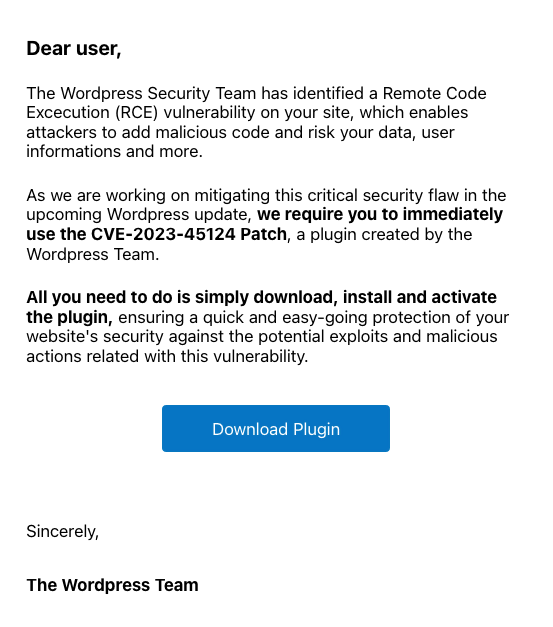

Μόλις κάνετε κλικ στο κουμπί λήψης του πρόσθετου στο email, θα μεταφερθείτε σε έναν ιστότοπο που έχει κλωνοποιήσει τον ιστότοπο WordPress.org, όπως φαίνεται παρακάτω. Αυτό περιλαμβάνει ονόματα τομέα όπως wordpress[.]secureplatform[.]org και en-gb-wordpress[.]org.

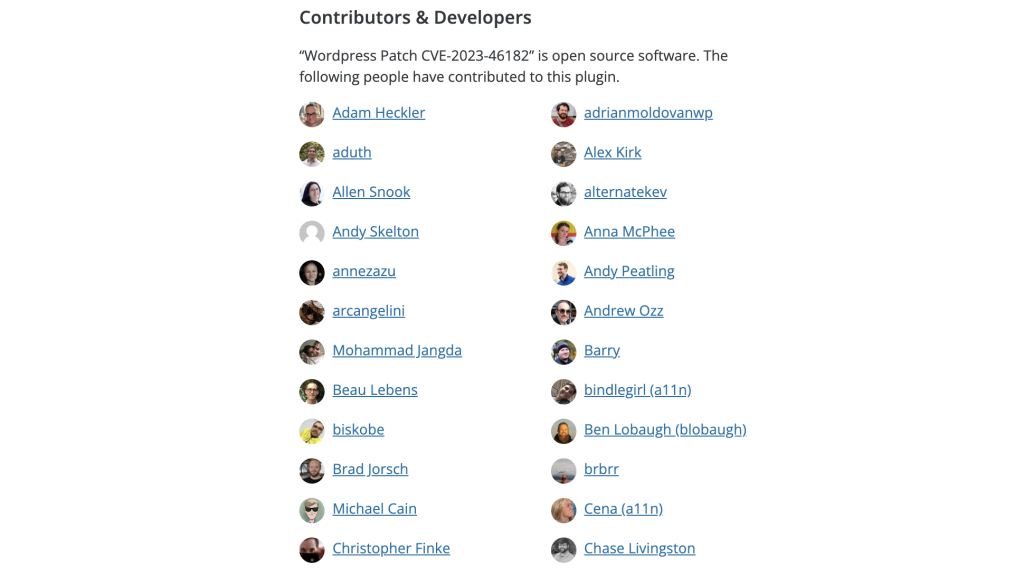

Είναι ενδιαφέρον ότι οι επιτιθέμενοι έχουν επίσης στοχεύσει κάποια γνωστά άτομα από το οικοσύστημα του WordPress παρουσιάζοντάς τα ως συγγραφείς αυτού του πρόσθετου “επιδιόρθωσης”. Τα περισσότερα από τα άτομα που αναφέρονται είναι οι βασικοί συνεργάτες και υπάλληλοι της Automattic. Ορισμένα από τα άτομα που αναφέρονται στη λίστα βρίσκονται επίσης πίσω από γνωστές εταιρείες WordPress, όπως οι 10up και MindSize.

Τι θα γίνει αν κάνατε εγκατάσταση το αρχείο από την καμπάνια phishing CVE;

Μόλις εγκαταστήσετε και ενεργοποιήσετε το πρόσθετο από την καμπάνια phishing CVE, θα εμφανιστεί η ένδειξη “CVE-2023-45124 has been patched successfully” και “We encourage you to share this patch with people you think might be affected by this vulnerability.” “Σας ενθαρρύνουμε να μοιραστείτε αυτή την ενημερωμένη έκδοση με άτομα που πιστεύετε ότι μπορεί να επηρεαστούν από αυτή την ευπάθεια”

Αυτό που πραγματικά συμβαίνει είναι το εξής:

- Ένας τυχαίος κωδικός πρόσβασης θα δημιουργηθεί για ένα όνομα χρήστη (wpsecuritypatch) που θα δημιουργηθεί με δικαιώματα διαχειριστή.

- Μια αίτηση HTTP GET αποστέλλεται στον διακομιστή τους, σε μια περίπτωση wpgate[.]zip/wpapi με μια παράμετρο ερώτησης siteurl που περιέχει κωδικοποιημένα με base64 δεδομένα της διεύθυνσης URL του ιστότοπου που έχουν μολύνει καθώς και τον κωδικό πρόσβασης του λογαριασμού διαχειριστή που δημιούργησαν.

- Ένα αίτημα HTTP GET αποστέλλεται στο wpgate[.]zip/runscan το οποίο επιστρέφει κωδικοποιημένα δεδομένα base64 τα οποία αποκωδικοποιούν base64 στο κακόβουλο πρόσθετο και στη συνέχεια επιχειρούν να τα εισάγουν σε ένα αρχείο wp-autoload.php το οποίο θα αντιγραφεί στον ριζικό φάκελο του ιστότοπου WordPress.

- Το πρόσθετο στη συνέχεια θα κρυφτεί από τη λίστα πρόσθετων καθώς και από το λογαριασμό διαχειριστή που δημιούργησε.

Μετά από αυτό, η κερκόπορτα wp-autoload.php που έχει δημιουργηθεί πιθανότατα θα χρησιμοποιηθεί σε μελλοντική χρονική στιγμή για περαιτέρω εκμετάλλευση, πιθανότατα για κάποιο από τα παρακάτω:

- Εισαγωγή διαφημίσεων στον ιστότοπο.

- Αναπροσανατολισμός των χρηστών σε έναν κακόβουλο ιστότοπο.

- Χρήση της κερκόπορτας για επιθέσεις DDoS μαζί με όλες τις άλλες μολυσμένες τοποθεσίες.

- Κλοπή πληροφοριών χρέωσης.

- Εκβιασμός, για παράδειγμα, με τη δημιουργία αντιγράφου της βάσης δεδομένων και στη συνέχεια την κράτησή της ως ομήρου για πληρωμή με κρυπτονόμισμα.

Από ότι καταλάβατε η καμπάνια phishing CVE θα έχει κάνει μεγάλη ζημιά στην ιστοσελίδα σας.

Οι καμπάνιες phishing CVE είναι επικίνδυνες για αυτό αν δεχτείτε e-mail ενημερώστε πρώτα εμάς για να σας πούμε αν πρόκειται για πραγματικό ή fake email

Διαβάσετε περισσότερα θέμα για το WordPress